Alertan por estafas a nombre de Google Calendar

Google Calendar, herramienta para organizar agendar y administrar el tiempo, es usada por más de 500 millones personas, según datos de Calendly.com. Debido a su popularidad, esta plataforma se convirtió en un objetivo para cibercriminales.

Investigadores de Check Point, empresa de seguridad cibernética, detectaron la manipulación de dicha herramienta dedicada de Google y detallaron cómo funciona este ataque en un reporte publicado el pasado 17 de diciembre.

¿Cómo funcionan los ciberataques a nombre de Google Calendar?

Los expertos de ciberseguridad observaron también una manipulación a Google Drawings; sin embargo, los atacantes envían correos falsos de phishing que parecen originarse directamente de Google Calendar, según el reporte.

Los cibercriminales modifican los encabezados de “remitente”, haciendo que los correos electrónicos parezcan enviados a través de Google Calendar a nombre de un individuo conocido y legítimo, continúa el informe de Check Point.

“Aproximadamente 300 marcas se han visto afectadas por esta campaña hasta ahora, y los investigadores cibernéticos observaron más de 4000 de estos correos electrónicos de phishing en un período de cuatro semanas”.

Así atacan los cibercriminales a los usuarios

Los ataques de phishing inicialmente explotan las características fáciles de usar, inherentes a Google Calendar, con enlaces que conectan a formularios de Google, de acuerdo con el reporte del ataque.

Tras observar que los productos de seguridad podían detectar invitaciones maliciosas de Calendar, los cibercriminales adaptaron su ataque para alinearlo con las capacidades de Google Drawing.

Los ciberdelincuentes engañan a los usuarios para que hagan clic en los enlaces o archivos adjuntos maliciosos que permiten el robo de información corporativa o personal, según CheckPoint.

Luego de que la víctima revela sus datos confidenciales, los detalles se utilizan para estafas financieras, siendo que los cibercriminales participan en fraudes con tarjetas de crédito, transacciones no autorizadas o actividades ilícitas similares, continúan los especialistas.

“La información robada también puede usarse para eludir las medidas de seguridad en otras cuentas, lo que lleva a una mayor vulneración”.

La empresa de ciberseguridad aseguró que, tanto para las organizaciones como para los individuos, este tipo de estafas pueden resultar extremadamente estresantes, con efectos nocivos a largo plazo.

Paso a paso para identificar la estafa de Google Calendar

Los investigadores de CheckPoint ofrecieron el paso a paso de cómo funcionan las estafas con Google Calendar:

- Envían un correo con un enlace o archivo de calendario (.ics) con un enlace a Formularios de Google o Dibujos de Google.

- Se pide al usuario que haga clic en otro enlace, disprazado como un CAPTCHA falso o un botón de soporte falsificado.

- Tras hacer clic, el usuario es redirigido a una páguna que parece una página de aterrizaje de minería de criptomonedas o una página de soporte de bitcoin.

- Estas páginas están destinadas a perpetrar estafas financieras.

- Se le pide al usuario en estas páginas que complete un proceso de autenticación falso, ingesando información personal y proporcionando detalles de pago.

Check Point también ofreció el ejemplo de un ataque de phishing que comenzó inicialmente con una invitación de Google Calendar.

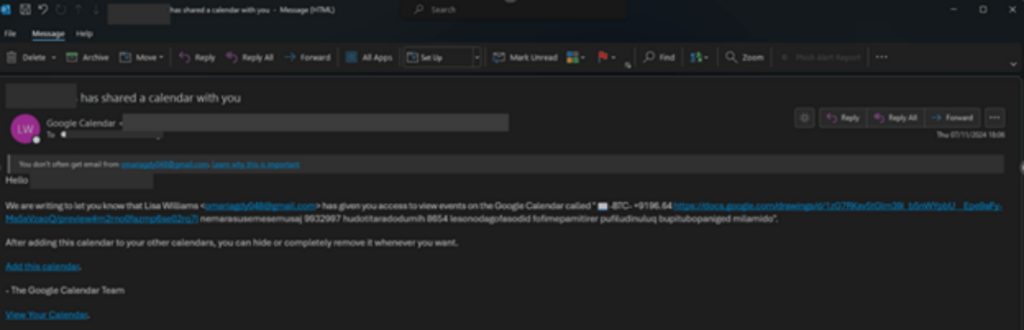

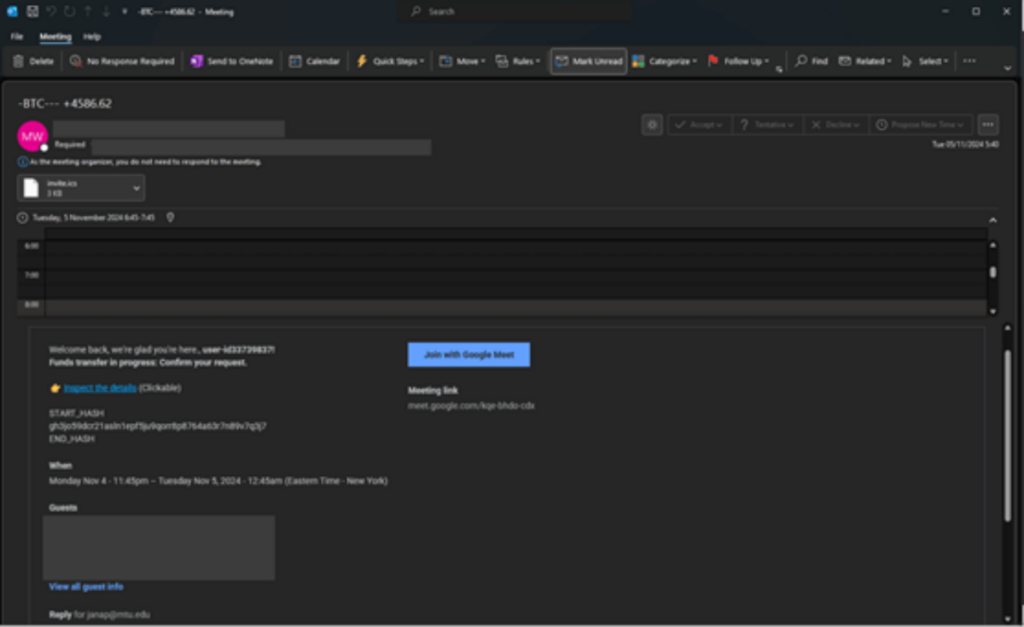

Algunos de los correos electrónicos realmente parecen notificaciones de calendario, mientras que otros usan un formato personalizado, como se ve en la siguiente imagen:

Si los invitados fueran contactos conocidos, un usuario podría creer la estrategia maliciosa, ya que el resto de la pantalla parece relativamente normal:

¿Cómo protegerse de este ciberataque?

Check Point ofreció una serie de recomendaciones a organizaciones para proteger a los usuarios de estas amenazas de phishing:

- Contar con soluciones avanzadas de seguridad de correo electrónico

- La empresa reconoció que existen herramientas capaces de detectar y bloquear eficazmente los intentos de phishing sofisticados, incluso cuando manipulan plataformas confiables, como Google Calendar y Google Drawings. Otras también escanean archivos adjuntos, verificaciones de reputación de URL y detección de anomalías impulsada por IA.

- Supervisar el uso de aplicaciones de Google de terceros con herramientas que detectan y advierten específicamente a una organización sobre actividades sospechosas en aplicaciones de terceros.

- Implementar mecanismos de autenticación sólidos como la verificación multifactor (MFA) en las cuentas comerciales. Además, se recomiendan herramientas de análisis de comportamiento que pueden detectar intentos de inicio de sesión inusuales o actividades sospechosas, incluida la navegación a sitios relacionados con criptomonedas.

Para las personas que están preocupadas por que estas estafas lleguen a sus bandejas de entrada personales, también se emitió una serie de recomendaciones prácticas.

- Desconfía de las invitaciones a eventos falsos. “¿La invitación contiene información inesperada o solicita que completes pasos inusuales (por ejemplo, CAPTCHA)? Si es así, evita participar”.

- Piensa antes de hacer clic en enlaces. Pasa el cursor sobre ellos y luego escribe la URL en Google para acceder al sitio web.

- Habilita la autenticación de dos factores (2FA). Si tus credenciales están comprometidas, la 2FA puede evitar que los delincuentes accedan a una cuenta determinada

Check Point contactó a Google al respecto y recomendó a los usuarios habilitar la configuración de “remitentes conocidos” en Google Calendar.

Dicha configuración ayuda a los usuarios a defenderse contra ataques de phishing al alertarlos cuando reciben una invitación de alguien ajeno a su lista de contactos o con quien no han interactuado desde su dirección de correo electrónico en el pasado.

Nota de origen: https://www.unotv.com/tecnologia/estafas-a-nombre-de-google-calendar-se-roban-tus-datos-bancarios/

Fuente original de fotografía: Getty Images.